- מתקפות סייבר וכופר עולות ככל שהמכשירים עדיין נשלחים עם פגמים ישנים, שקל לנצל.

- המונח "מאובטח בעיצוב" משמעותו שהאבטחת סייבר צריכה להיות חלק מהטכנולוגיה, ולא להשאיר אותה למשתמשים—אך רבות מהחברות נכשלות לאמץ גישה זו בשל תמריצים שוק חלשים.

- פתרונות מרכזיים שמקבלים תמיכה כוללים סנקציות חוקיות נגד חברות רשלניות, הנחיות ממשלתיות ברורות, שקיפות רבה יותר במוצרים, דרישות אבטחה ממוקדות בשרשרת האספקה, וסטנדרטים גבוהים יותר לביטוח סייבר.

- אחריות באמצעות רגולציה ודemand של צרכנים יכולה להניע מוצרים בטוחים יותר ושינוי אמיתי בתעשיית הטכנולוגיה.

- בטיחות דיגיטלית ארוכת טווח דורשת שינוי באחריות—אבטחה חייבת להיות תכונה ברירת מחדל, ולא מחשבה מאוחרת, ככל שהחברה תלויה בטכנולוגיה מחוברת.

מאחורי כל מסך מואר—על שולחן העבודה שלך, ברכב שלך, בכיס שלך—מתנהל קרב בלתי נראה. פושעי סייבר בודקים את התפרים של המכשירים שלנו, מחפשים פגמים. אבל ככל שהמתקפות גוברות וכותרות הכופר מתרבות, אמת עיקשת נשארת: הטכנולוגיה שלנו עדיין קלה מדי לפיצוח. למרות הבטחות רחבות ויוזמות ממשלתיות נועזות, העולם הדיגיטלי נאחז בפגיעויות ישנות, ומסכן מיליונים עם כל קליק.

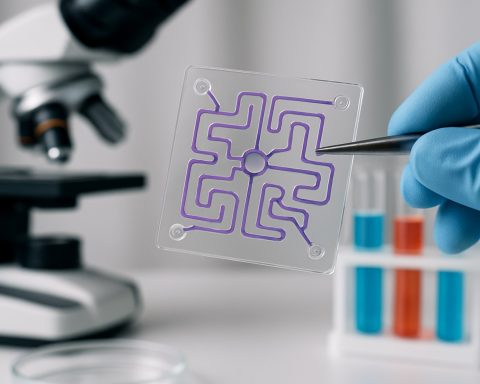

למה חברות טכנולוגיה לא יכולות לבנות מוצרים בטוחים יותר מההתחלה? זה לא בגלל חוסר ידע. ברחבי העולם, סוכנויות כמו סוכנות האבטחה והגנת התשתיות של ארה"ב ומרכז האבטחה הלאומי של בריטניה צועקות מגגות על "מאובטח בעיצוב"—הרעיון שבטיחות דיגיטלית לא צריכה להיות מוטלת על כתפי כל משתמש, אלא צריכה להיות משולבת ישירות במכשירים ובתוכנה שעליהם אנו סומכים. עדיין, פערי אבטחה ידועים נמשכים במוצרים שבהם משתמשות חלק מהארגונים הגדולים בעולם. התוצאה? גלי מתקפות שטסים על פני תעשיות שלמות, בדרך כלל מנצלים פגיעויות שמהן המפתחים יכלו (וחייבים) לסגור.

בפסגת אבטחת סייבר האחרונה בבריטניה, הסכמה בולטת עלתה בין מומחים מובילים: המכשול אינו טכנולוגיה, אלא כוחות השוק. מערכת התוכנה של היום רוויה בכישרון ובמומחיות טכנית, אך התמריצים הכלכליים מפגרים הרבה מאחור. חברות שמשקיעות משאבים באבטחה חזקה אינן רואות תגמולים מיידיים בקופה. אלו שמקצרות פינות לעיתים קרובות מתמודדות עם לא יותר מאשר סטירה על היד, בעוד שהלקוחות שלהן משלמים את המחיר כאשר מתרחשות פרצות.

אז, איך נוכל להפוך את הסיפור? חמש אסטרטגיות מקבלות תאוצה:

- תוצאות אמיתיות לרשלנות. כמה מנהיגים טוענים שחברות ששולחות מוצרים עם פגמים ידועים ורשלניים—כמו ה-SQL injection המפורסם—ראויות ליותר מהשפלה ציבורית. הן צריכות להתמודד עם סנקציות חוקיות וקנסות גבוהים, מהדהדים כללים שנראו בחוק אבטחת המוצרים ותשתיות התקשורת של בריטניה, שבו סיסמאות ברירת מחדל רשלניות יכולות לעלות ליצרנים ביוקר. אבל לא כולם מסכימים. מתנגדים מודאגים מ"בטיחות על ידי עורכי דין", מזהירים שזה יכול להוביל לתביעות אינסופיות מבלי לשפר את התוצאות בפועל.

- הנחיות ברורות וניתנות לפעולה מהממשלות. סטנדרטי האבטחה צריכים להיות עם שיניים, אך גם שקיפות ופשטות. גופים כמו ה-NCSC של בריטניה ומרכז האבטחה הקנדי שואפים לדלל את המידע על האיומים העדכניים לקודים של פרקטיקות שימושיות—נותנים לדירקטוריונים ולמנהלים את הביטחון לבצע השקעות באבטחה. זהו ספר משחק שדורש עדכונים מתמשכים ככל שסיכוני הסייבר מתפתחים.

- הארת הקופסה השחורה. שקיפות היא נשק לא מוערך. אם הקונים יכלו להשוות בקלות אילו מותגים משקיעים באבטחה—ואילו מהם מקצרים פינות—השוק יתחיל להטות. בשנת 2024, ארה"ב השיקה התחייבות מאובטחת בעיצוב ליצרני תוכנה, המעודדת מחויבות ציבורית לנהלי עבודה הטובים ביותר. בריטניה מקימה מעבדות עצמאיות כדי לאמת את הטענות של הספקים, ומציעה ללקוחות בחירה מושכלת, תפוחים לתפוחים. כאשר קונים דורשים אבטחה טובה יותר, השוק מגיב.

- לחץ על שרשרת האספקה. תעשיות מסוימות, כמו ההגנה האמריקאית, קבעו רף אבטחה גבוה עבור ספקים, מה שמסדר את שרשרת האספקה. אחרות, כמו טלקומוניקציה, מפגרות מאחור. עם סחר עולמי מחובר יותר מתמיד, לקוחות חזקים יכולים לקבוע ציפיות—כוחם של הספקים להתאים.

- הצל של ביטוח סייבר. ככל שהמתקפות גוברות, ביטוח הפך לחובה עבור רבות מהחברות. חברות הביטוח מעלות את הרף, דורשות יסודות כמו אימות רב-גורמי לפני כתיבת פוליסה. דרישות אלו שקטות קובעות סטנדרט מינימלי, דוחפות ארגונים להרגלים טובים יותר. חברות הביטוח יכולות ללכת רחוק יותר, לפרסם דוחות על העבריינים הגרועים ביותר ועל השגיאות הנפוצות ביותר, מציידות את הציבור בידע.

ההימור לא יכול להיות גבוה יותר. בתי החולים שלנו, רשתות החשמל, הערים שלנו ואפילו צעצועי הילדים תלויים ברשתות קוד מלאות במלכודות. ההשלכות של הזנחה מתפשטות בחברה: האקים הרסניים, מערכות שנחטפות, ואמון שבור.

חברות, ממשלות ואנשים פרטיים חייבים כולם לסרב להסתפק בטכנולוגיה הפגומה של אתמול. דרשו יותר מהספקים, תגמלו את אלו שבונים בטיחות לתוך התוכניות שלהם, ותמכו במדיניות נועזת להחזיק את השחקנים הרשלניים אחראים.

המהפכה הדיגיטלית הגדולה תיכשל אם האבטחה לא תהפוך להיות יסוד בסיסי כמו כפתור ההפעלה. הפרק הבא תלוי לא רק בהנדסה מבריקה, אלא ברצון של כל בעלי העניין—מפתחים, קונים, רגולטורים—לדרוש שאבטחת סייבר תהיה תכונה ברירת מחדל, ולא תוספת יוקרתית.

לפרטים נוספים על איך סוכנויות מתמודדות עם איומים דיגיטליים ברחבי העולם, בקרו ב-CISA וב-NCSC.

נקודת מפתח: החלום של טכנולוגיה מאובטחת בעיצוב נשאר לא גמור—לא בגלל חוסר מיומנות, אלא בגלל חוסר רצון קולקטיבי. אם נדרוש יותר, השוק יגיב. אבל השעון מתקתק.

9 סיבות מפתיעות לכך שהטכנולוגיה שלך עדיין לא בטוחה (ואיך להגן על עצמך היום)

# למה הטכנולוגיה שלנו עדיין כה פגיעה? תובנות מפתיעות, תיקונים ומה אתה יכול לעשות

למרות הכותרות המתמשכות על מתקפות סייבר והקול הגובר שמבקש מוצרים "מאובטחים בעיצוב", רוב המכשירים שלנו—מטלפונים חכמים ועד תשתיות קריטיות—נשארים קלים להפליא לפיצוח. השיחה נוטה להתמקד במתקפות כופר בולטות, אך הבעיות הבסיסיות עמוקות יותר, מונעות על ידי דינמיקות שוק, תהליכים מיושנים ותמריצים מעורבים.

בואו נצלול עמוק יותר למה שהמאמר המקורי פספס, להרחיב על פתרונות מעשיים, מגמות בתעשייה, ולתת לכם המלצות מיידיות וניתנות לפעולה כדי להגן על עצמכם ועל הארגון שלכם.

—

עובדות נסתרות: מה שאתה צריך לדעת

1. פתרונות טכניים קיימים—אז למה הם לא בשימוש?

רבות מהפרקטיקות הבסיסיות לאבטחה, כמו אימות קלט, חומות אש עם ברירת מחדל של שלילה, ומנגנוני עדכון מאובטחים, ידועות ונגישות באופן רחב. הנקודה המכשילה אינה חוסר ידע—זו לרוב הלחץ של עלויות ומהירות שמניעים חברות לשלוח מוצרים במהירות, לעיתים תוך התעלמות מפגיעויות ידועות ([בלוג האבטחה של מיקרוסופט](https://www.microsoft.com/)).

2. קידוד מאובטח נדיר לעיתים קרובות מעודד

למרות עשרות שנים של אזהרות, מחקרים מראים שצוותי תוכנה לעיתים נדירות נמדדים על כמה פגיעויות קיימות בקוד שלהם ([מכון SANS](https://www.sans.org/)). במקום זאת, מדדים עדיין סובבים סביב מהירות וסיפוק תכונות.

3. תוכניות פרסים על באגים מול חובות באגים

תוכניות פרס על באגים (בהן חוקרים מתוגמלים על מציאת פגמים) חשפו אלפי באגים במוצרים בשימוש רחב. עם זאת, רבות מהפגיעויות הקריטיות נמשכות במשך שנים, ולא כל הספקים מגיבים במהירות לחשיפות.

4. המבוך ההולך ומתרקם של ציות

מסגרות רגולטוריות כמו GDPR, CCPA, והנחיית NIS2 הקרבה מאלצות חברות לקחת את הסיכונים הסייבר יותר ברצינות אך לעיתים מובילות לציות בלבד ולא לשיפורים משמעותיים.

5. AI כחרב פיפיות

כלי AI משמשים כיום גם לאוטומציה של בדיקות אבטחה וגם על ידי תוקפים כדי למצוא פגיעויות מהר יותר. לפי CISA, המרוץ מתגבר.

—

צעדי פעולה: מה אתה (והארגון שלך) יכולים לעשות מיד?

שלב 1: דרשו שקיפות

– דרשו מדיניות גילוי פגיעויות מהספקים.

– שאלו באילו מסגרות אבטחה הם פועלים (למשל, ISO 27001, SOC 2).

שלב 2: יישמו הגנות בסיסיות

– תמיד הפעלו אימות רב-גורמי (MFA).

– שמרו על תוכנה/קושחה מעודכנת.

– הסירו או שנו את כל הסיסמאות ברירת המחדל.

– בדקו באופן קבוע את גישת המשתמשים ובטלו הרשאות לא נחוצות.

שלב 3: אימצו בקרות סיכון בשרשרת האספקה

– השתמשו בכלים כמו רשימת חומרים של תוכנה (SBOM) כדי לעקוב אחרי מקור הקוד ([OpenSSF](https://openssf.org/)).

– קנו רק מספקים שנבדקו על ידי מעבדות צד שלישי.

—

מקרים מעשיים

– בריאות: מתקפות כופר על בתי חולים מפריעות לטיפול בחולים, אך רובם נובעים ממדיניות סיסמאות רשלניות וממערכות מיושנות.

– תשתיות קריטיות: האק של Colonial Pipeline (2021) ניצל סיסמה אחת שנחשפה ללא MFA.

– מכשירי IoT: פגיעויות בצעצועים חכמים הובילו לדליפות נתונים פוגעניות—אך מהלכים בבריטניה ובאיחוד האירופי דוחפים להגנה בסיסית טובה יותר בחוק.

—

מחלוקות, מגבלות ושאלות לא נענות

– ענישה על רשלנות: סנקציות חוקיות עשויות להרתיע חדשנות או להוביל לאבטחה "לפי תיבת סימון" שמחמיצה את רוח ההגנה.

– תגובה לשקיפות: כפיית חברות לחשוף את כל המקרים עשויה לחשוף סודות מסחריים או לסייע להאקרים.

– האם ביטוח סייבר הוא קב? מבקרים טוענים שזה יכול לאפשר לחברות להעביר סיכון במקום לתקן בעיות בסיסיות.

—

תכונות, מפרטים ומחירים: מוצרים מאובטחים בעיצוב

– חפשו מכשירים/תוכנה המוסמכים תחת סטנדרטים כמו "Cyber Essentials" (בריטניה) או מאומתים על ידי NCSC.

– מוצרים עם עדכוני OTA (על פני האוויר) סדירים ותכונות אבטחה ניתנות להגדרה כמו הצפנה מגובה חומרה עשויים לעלות יותר מראש אך להפחית את עלויות הפריצה לאורך זמן.

—

מגמות בתעשייה וחזיות

– עד 2025, גартנר חוזה ש-60% מהארגונים ישתמשו בסיכון סייבר כקובע עיקרי בשותפויות עם צדדים שלישיים.

– ארכיטקטורת Zero Trust—אף פעם לא לסמוך אוטומטית על תעבורה פנימית/חיצונית—תהפוך לסטנדרט חדש ([Gartner](https://www.gartner.com/)).

– ארה"ב ואירופה שוקלות גם שתויות "תוויות אבטחה" על מכשירים לצרכנים (כמו תוויות תזונה).

—

סקירה כללית של יתרונות וחסרונות

יתרונות של מאובטח בעיצוב

– פחות הפרעות עסקיות מהתקפות.

– יתרון תחרותי בשווקים המודעים לאבטחה.

– פרמיות ביטוח נמוכות יותר.

חסרונות

– עלויות פיתוח גבוהות יותר מראש.

– זמן ארוך יותר לשוק.

– עלויות ציות מתמשכות.

—

אבטחה וקיימות

אבטחת סייבר בת קיימא מתחשבת לא רק בתגובה לאירועים, אלא באבטחת מחזור חיי המוצר—מהעיצוב ועד להשלכה. פסולת אלקטרונית (מכשירים שאינם נתמכים יותר עם עדכוני אבטחה) נשארת סיכון גדול, לעיתים מתעלמים ממנו.

—

ביקורות והשוואות

– אפל מול אנדרואיד: הגן הסגור של אפל מפחית סיכונים מסוימים, אך שתי הפלטפורמות מתמודדות עם בעיות אבטחת שרשרת האספקה.

– Microsoft Windows מול ChromeOS: העיצוב הממוקד של ChromeOS סביב פעולות רשת/ענן מספק שטח תקיפה פשוט יותר אך מגביל את התמיכה באפליקציות ישנות.

—

השאלות הדחופות ביותר נענו

שאלה 1: למה אין לנו סטנדרטים מינימליים לאבטחה עבור כל המכשירים?

רגולציה עולמית מפגרת אחרי החדשנות; עם זאת, חוקים חדשים בארה"ב, בריטניה ואירופה מתקדמים.

שאלה 2: האם קונים יכולים לעשות בחירות חכמות יותר עכשיו?

כן! בחרו ספקים שמפרסמים אמות מידה לאבטחה, מספקים הסמכות צד שלישי, ויש להם מדיניות תיקון שקופה.

שאלה 3: מה לגבי IT ישן—מערכות ישנות אך קריטיות?

חלקו את המערכות הישנות, השביתו גישה לרשת שאינה נחוצה, ותעדפו תיקון או החלפה של הפגיעות ביותר.

—

טיפים מקצועיים מיידיים

– שנו את כל הסיסמאות ברירת המחדל והפעילו MFA על כל חשבון—מיד.

– לפני רכישת טכנולוגיה, שאלו את הספק על דוח ההערכה האבטחתי האחרון שלהם.

– הירשמו להודעות אזהרה על איומים מ-CISA ו-NCSC עבור הנהלים הטובים ביותר העדכניים ביותר.

—

המלצות ניתנות לפעולה

– דרשו "מאובטח בעיצוב" כתנאי בלתי ניתן למשא ומתן בחוזי רכישה ורכישה.

– תגמלו ספקים על תיקונים מהירים ותוכניות גילוי אחראיות.

– קידמו חינוך לאבטחה חזק יותר בכל רמה—משתמשי קצה, מנהלים ומפתחים כאחד.

—

יש לכם יותר כוח ממה שאתם חושבים. כל דרישה שלכם לטכנולוגיה בטוחה יותר—כל פעם שאתם שואלים את השאלות הקשות—מקרבת אותנו לעולם שבו אבטחת סייבר אינה מחשבה מאוחרת. עבור לייעוץ נוסף והנחיות רשמיות, בקרו ב-CISA או ב-NCSC היום.

אל תחכו לפרצה הבאה—הפכו את האבטחה להגדרה ברירת מחדל שלכם עכשיו.